MetaDefender Industrial Firewall

産業用セキュリティ機器

MetaDefender Industrial Firewall

産業用セキュリティ機器

セキュリティ

MetaDefender Industrial Firewallは、産業用IoT(IIoT)をサイバー攻撃から保護する侵入防止システム(IPS)を備えた産業用セキュリティ専用機器です。

産業用OT環境は多くの場合、ほとんど分割されていないフラットなネットワーク設計を中心として構築されています。

またこれらのネットワーク環境内で使用されているユーザー名やパスワードは、単純である上に複数の運用チームや物理接続ポイントとの間で共有されていることも多く、内部でのセキュリティ管理が不足している現状があります。

このような不十分なセキュリティ管理状況は、OT資産の不正利用や意図しない誤用を誘発する危険性があり、セキュリティ対策が急務です。

MetaDefender Industrial Firewallは、導入や拡張が容易に可能であり、OT/ICS環境下のネットワーク接続デバイスの速やかな保護の開始が可能です。

MetaDefender Industrial Firewallとは

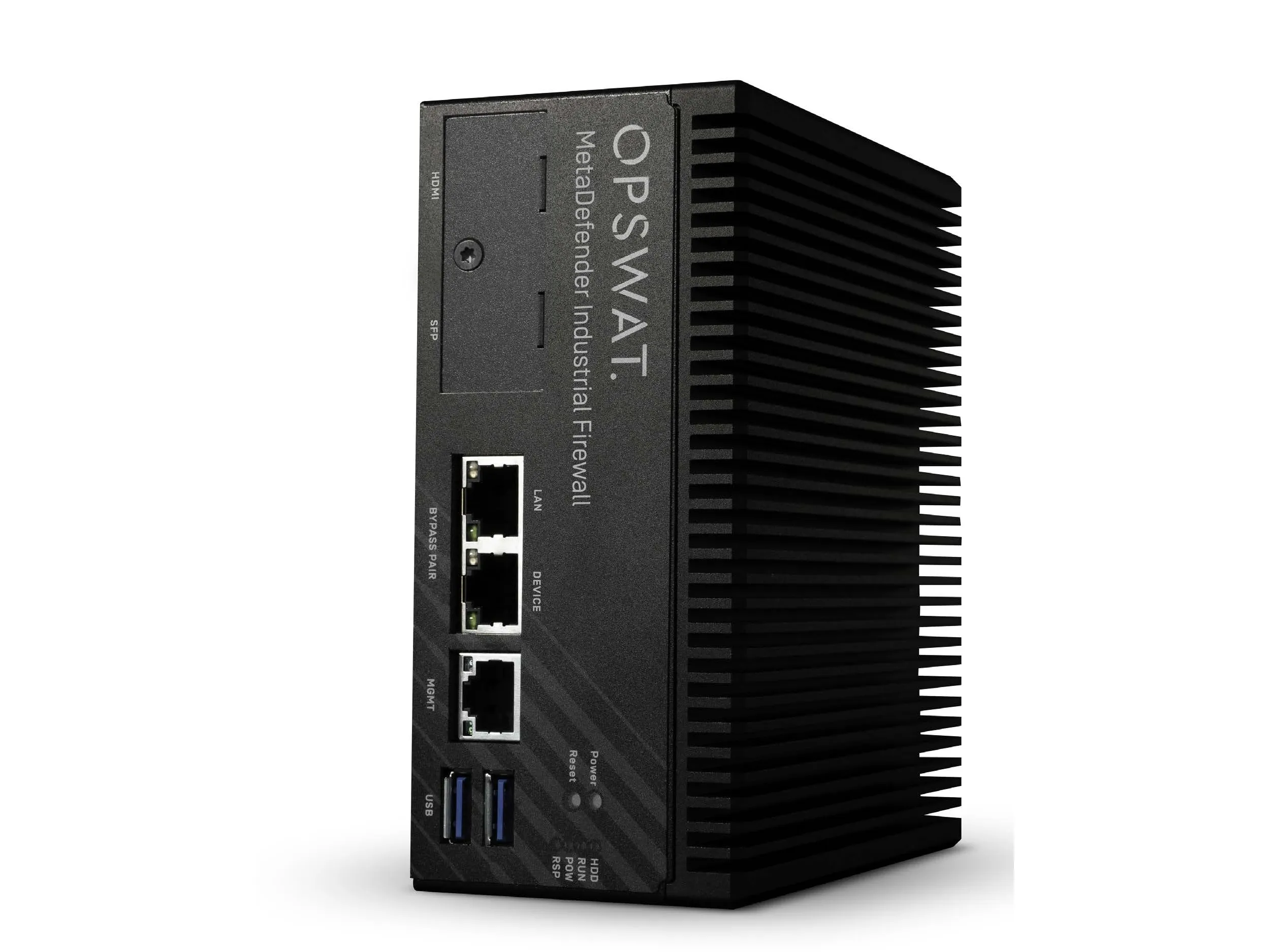

MetaDefender Industrial Firewallは、OT/ICSのために設計された、高度な自動学習機能と、侵入防止システムを持つ産業用セキュリティ専用機器です。MetaDefender Industrial Firewallは、PLCなどの産業用デバイスを複数同時に監視でき、工場環境における正常な動作命令を学習した上で実行し、学習したものとは異なる動作命令などのOT資産への脅威をリアルタイムで排除します。

具体的には、承認されていない設定変更、デバイスのリセット、デバイスの読み取り、ロジックの更新、異常な値の送信からOT資産を保護します。

特徴

MetaDefender Industrial Firewallは重要なエンドポイントの前に配置され、PLCとSCADAデバイスを不正使用、禁止操作、乗っ取りから保護します。本製品はゼロ・トラスト型のセキュリティアプライアンスである点が特徴であり、ユーザ自身が設定した正常なオペレーションに関する通信のみを認め、設定外の通信を遮断することで保護デバイスの安全かつ正常な運用をサポートします。

- 産業用ネットワークの構成変更は最小限で設置可能

- IPアドレスやプロトコル、ポート番号を指定した通信許可設定

- TCP、UDP、Modbus、Ethernet/IP、S7、DNP3、BACnet、SLMP、FINS、EGD、Vnet/IPの標準対応

- 保護デバイスに対する設定外の通信を一律で遮断

- 遮断した保護デバイスへの通信挙動をリスト表示

- デバイスの保護状態をHMIに直接表示可能

- syslogによるアラート機能

- セットアップ/管理のためのドングルを用いたハードウェア認証

- 標準的なDINレール筐体

- 自己学習機能を備えたレイヤ2透過型ブリッジ、既存設備への後付が容易

MetaDefender Industrial Firewall性能表

現在MetaDefender Industrial Firewallは、DINレールに取付可能な筐体でStandard版とGE版のサポートを行っております。GE版はStandard版が対応可能であるプロトコルのほか、CimplicityやiFix、GE Digital社の独自プロトコルなどにも対応しております。

| 製品 | Standard | GE |

|---|---|---|

| USBインターフェース | 2x USB3.1 Gen 2 | |

| 電源電圧 | Dual 12 - 36 VDC | |

| ポート | 3x 2.5 GbE RJ45,1x 1GbE SFP | |

| 動作温度範囲 | -40℃~70℃ | |

| 保管温度範囲 | -40℃~70℃ | |

| 寸法 | W:143.94 x D:64 x H:134.9 (mm) | |

※本製品ページに掲載の情報(画像や仕様など)はいずれも2024年8月現在のものであり、予告なく変更となる場合がございます。最新の情報につきましては、お手数ですが営業担当までお問い合わせ下さい。

MetaDefender Industrial FirewallとFirewall

ほとんどのFirewallは産業用の設定がなく十分な対応ができません。各現場の産業用ネットワークの設定は困難です。例を挙げると

- PLCへの読み取り専用のアクセス

- リモートモニタリングの制御とエンジニアリングワークステーション(EWS)へのアクセス

- 複雑な手動設定と導入

MetaDefender Industrial Firewallは以下のようにオートメーションエンジニアのために設計されています

- 保護対象とするデバイスの設定から通常のオペレーション学習まで自動的に実行可能

- 学習に基づき、通常オペレーションに含まれない実行をブロック・排除

- 初期の設定・構成時や構成の変更時にはハードウェアキーとしてドングルの挿入が求められ、管理者が意図しない構成の変更を排除

- 産業用制御システム環境向けに設計

- ネットワークセグメントの再設定が不要であり、導入がスムーズかつ容易

| 機能 | MataDefender Industrial Firewall | その他産業用IDPSソリューション | Firewall |

|---|---|---|---|

| 標準OTプロトコルのサポート | 対応 | 対応 | 部分的対応 |

| 侵入防止機能 | 対応 | 対応 | 非対応 |

| ディープパケットインスペクション | 対応 | 対応 | 部分的対応 |

| 停電・故障時のネットワークバイパス | 対応 | 非対応 | 非対応 |

| レイヤ2透過ブリッジ | 対応 | 非対応 | 非対応 |

| GEプロトコルの独自サポート | 対応 | 非対応 | 非対応 |

| 管理者アクセスのためのハードウェアキーセキュリティ | 対応 | 非対応 | 非対応 |

対応している通信プロトコル

MetaDefender Industrial Firewall は様々なレイヤー7プロトコルをサポートしており、各プロトコルはRead Only(読み取り専用)、Read/Write(読み書き),Full Access(全権アクセス)のアクティビティをサポートしておりますが、プロトコルによって各アクティビティの中で対応可能な内容はそれぞれ異なります。サポート可能なプロトコルの一覧は下記の通りです。各プロトコルで対応可能である具体的なアクティビティ内容につきましては、お手数ですが問合せフォームもしくはメールにてお問い合わせください。

| 製品 | Standard, GE共通 | GEのみ |

|---|---|---|

| 対応プロトコル |

|

|

※本製品ページに掲載の情報(画像や仕様など)はいずれも2024年8月現在のものであり、予告なく変更となる場合がございます。最新の情報につきましては、お手数ですが営業担当までお問い合わせ下さい。

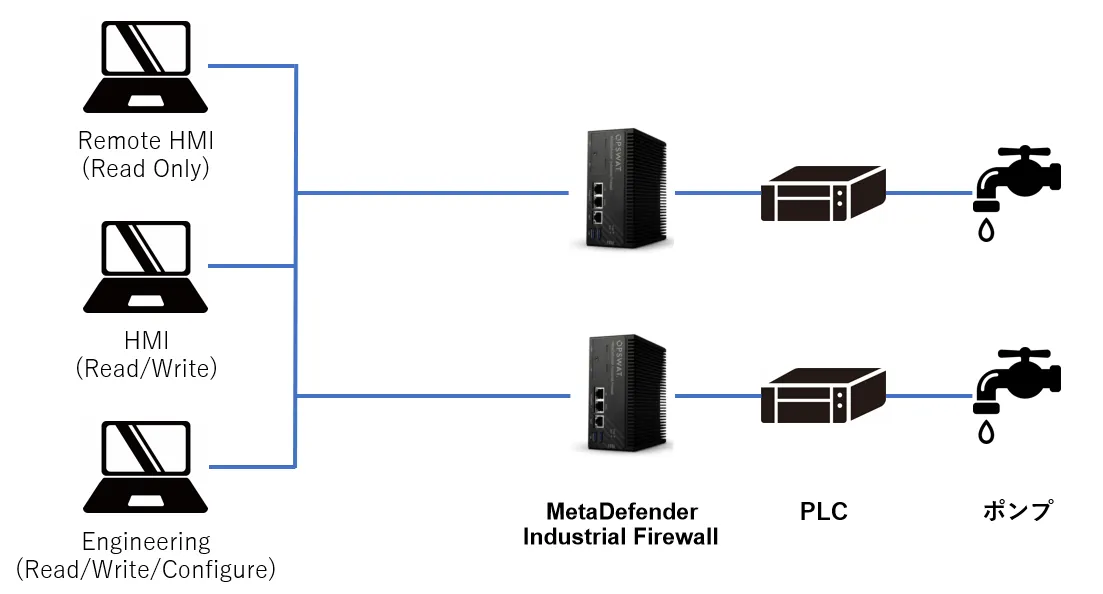

ケース1

A社の環境

ケース1のA社は、中規模の都市にある飲料水事業者です。この企業は4つの大型ポンプステーションや多数の無人サービスポイントなど、インフラ全体で約60拠点を運営しています。地域の規則に基づき、飲料水は一定のレベルの塩素と人体に影響がないpHレベルを維持するように処理されています。

A社のオペレーションルームのコンソールには初歩的なセキュリティ(ユーザ名とパスワード)が設定されていますが、OTネットワーク自体にアクセスされてしまうと、追加の保護機能はありません。そのため、ネットワークにアクセスできる人は、処理場のどこにいてもPLCやその他資産を見たり、再設定することができます。

A社の課題

- A社はオペレーションコントロールセンター内の信頼できるワークステーション以外では、PLCを再設定できないようにしたいと考えていました。

- 水源への化学物質の大量投入を防ぐために、注入ポンプに送られるパラメータ値が規定の範囲内にあるかどうかを検証する別のセキュリティ制御が必要でした。

構成例

A社は、重要なPLCと、ネットワークに接続された特定の産業機械やその他の資産を保護し、アラートをオペレーションコントロールセンター内のHMIコンソールに報告するために、MetaDefender Industrial Firewallを選択しました。

最初の学習段階では、信頼できるワークステーションとPLCの間でやり取りされるIPアドレスとプロトコルの使用パターンを登録しました。

さらにMetaDefender Industrial Firewallは、化学物質の注入速度を調整するために注入ポンプに送られる典型的なパラメータを設定しました。

最後にMetaDefender Industrial Firewallのセットアップと再設定に必要なドングルを、貸し出し記録と監視カメラ付きのキャビネットに保管する2種類の監視方法による運用手順を導入しました。カメラの映像は録画され、コントロールセンターのモニターにもリアルタイムで表示されるため、故障した際ははすぐに検知されます。

最終的にはMetaDefender Industrial FirewallはModbus/TCPとEthernet/IPの両方のトラフィックを保護し、信頼できるソースのみがPLCやその他資産と登録した方法でやり取りできるようにしました。ポンプへの異常な命令は直ちに、アラートが通知され、ポンプの動作を変更することを防ぎます。

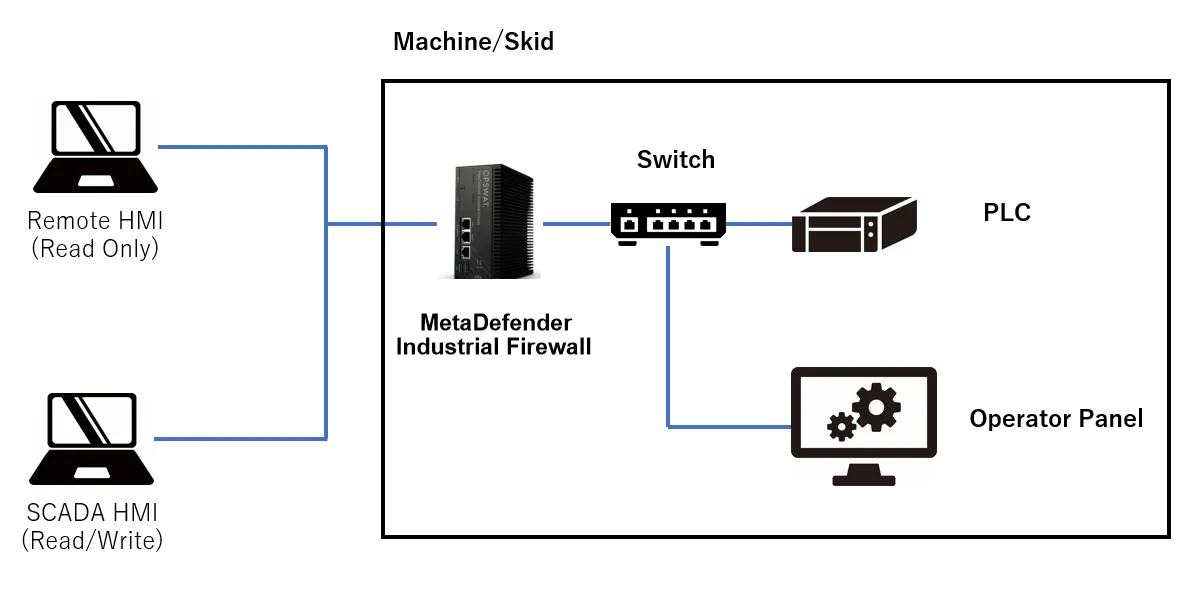

ケース2

B社の環境

B社は、SCADAネットワークで集中管理された製造システムを運用しています。このシステムには、複数の異なるメーカーのスキッド(機械)が含まれており、各メーカーは自社の機器の診断やメンテナンスを異なるタイミングで行うことができます。B社は、この製造環境内のノード間でセキュリティコントロールを行っていません。

B社の課題

- B社は、あるノードのメンテナンス作業が、他のOEMのノードに誤って接続したり影響を与えたりしないように、OEM/スキッドごとに仮想的なセグメンテーションを実施したいと考えていました。

- B社は、メンテナンス活動を包括的に管理するために、各サプライヤーごとに予定を立て、保守時間の間にのみメンテナンス活動が行われるようにしたいと考えていました。

構成例-2

このB社は、スキッドへのアクセスを登録された人のみが行えるようにするため、ホワイトリストによる送信元/宛先の制限ができるMetaDefender Industrial Firewallを選択しました。また、B社は各サプライヤーの保守時間を定義し、MetaDefender Industrial Firewall内でこれらのスケジュール設定を管理してコンプライアンスを徹底しました。

最初の学習段階では、スキッドとワークステーションのIPアドレスを特定し、管理アプリケーションとスキッドの間で使用されるプロトコルを記録しました。これにより、「書き込み」タイプの命令を実行しようとするソースが除外され、違反行為が行われた場合には警告が発生します。

メンテナンスのスケジュールは、サプライヤー間で計画され、B社のダウンタイムのスケジューリング方法を考慮した上で編成されました。

最終的には、MetaDefender Industrial Firewallは仮想化されたネットワーク環境を構築し、OEMメーカーがアクセスを許可されたスキッド以外のネットワークへのアクセスを防ぎました。さらに、スケジューリング機能により、信頼されたアクセスであっても、B社が選択した保守時間以外ではメンテナンスができないようになっています。

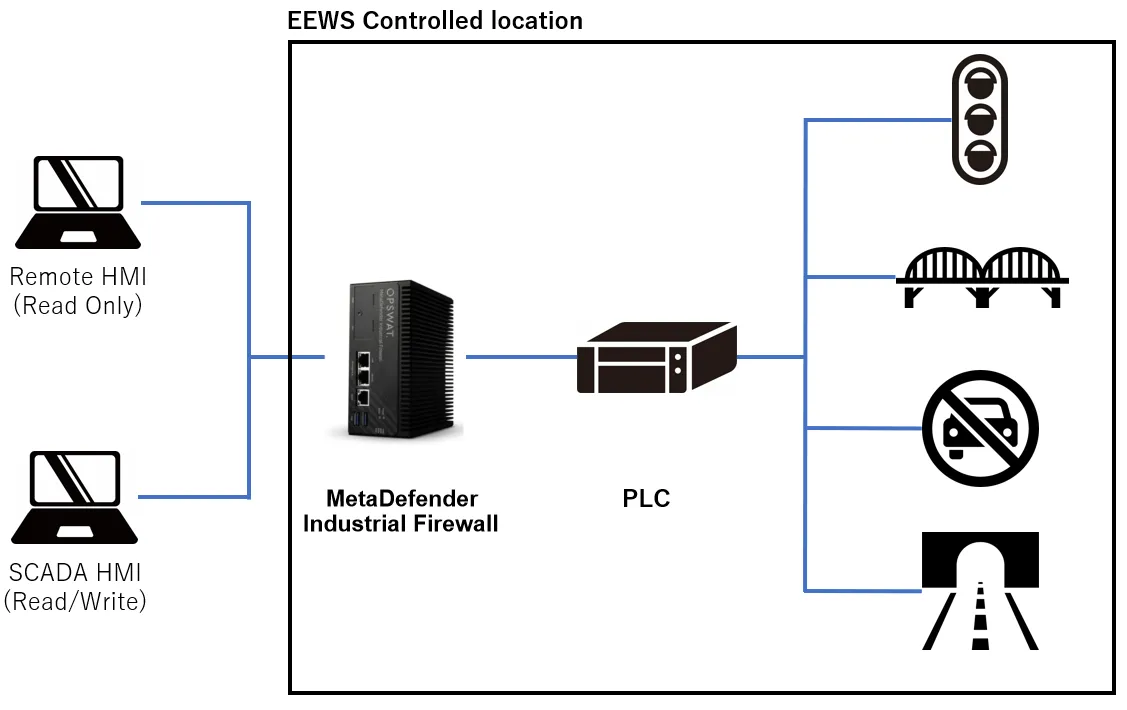

ケース3

C社の環境

C社は、高架道路、橋、トンネルなどが混在する都市部で、公共の交通安全システムを運営しています。この自治体では、緊急地震速報システムのプライベートネットワークを運用しています。緊急地震速報システムは、一定のしきい値を超える地震信号が発生した場合に、交通規制装置を作動させるように設計されています。地震が検知されると、死傷者のリスクを最小限に抑えるために、橋やトンネルの通行が禁止されます。

警告灯や可動式バリアで構成される交通制御装置は、保護されたトンネルや橋の入口でPLCによって操作されます。

C社の課題

- このC社は、交通管制システムが不正に使用されたり、不正なトリガー信号が処理されたりすることで、公共の安全に関わるリスクに直面しており、このようなリスクを防ぐために追加のセキュリティ管理を行うことを希望していました。

- C社は、信頼できるネットワーク内のどこからでもPLCに送信される信号に関連するPLCの状態を、「例外報告」の手法を用いて独立して報告する仕組みを求めていました。

構成例 - 3

C社は、ネットワーク全体のアップグレードと再設計の一環としてMetaDefender Industrial Firewallを選択しました。この際、緊急地震速報システムとPLCのプログラミングを担当した現地のエンジニアリング会社と連携し、ソリューション設計と実装の調整を依頼されましたが、MetaDefender Industrial Firewallは既存のスイッチポートに簡単に追加することができるため、結果的にネットワーク上のほかの既知のサーバーやPLCのアドレスを変更する必要はありませんでした。

初期の学習段階では、信号のタイミングと誘導遅延の観測を行い、許可された正常な命令がMetaDefender Industrial Firewallを通過し、おおきな遅延が発生しないことを確認しました。サーバーとPLCのIPアドレスは変更されないため、MetaDefender Industrial Firewallのポリシー設定は非常にシンプルで、1時間以内に簡単に実装することができました。

最終的には、アプリケーションサーバーからPLCに送られる命令がMetaDefender Industrial Firewallでサポートされていることが確認され、公安システムは設計仕様通りに動作し続けることができました。MetaDefender Industrial Firewallは、テストやメンテナンスのためにモニタモードに切り替えることができ、また、機械の故障時にはネットワークバイパスを備えています。これらの機能はテストされ、C社の説明どおりに動作することが確認されました。

※本製品ページに掲載の情報(画像や仕様など)はいずれも2024年8月現在のものであり、予告なく変更となる場合がございます。最新の情報につきましては、お手数ですが営業担当までお問い合わせ下さい。